世界中で注目される企業のITシステムセキュリティ対策

「NISTサイバーセキュリティフレームワーク」とは

企業のITシステムのセキュリティ対策において、今世界中でNIST(米国国立標準技術研究所)の策定した「NISTサイバーセキュリティフレームワーク」が情報セキュリティ対策のポリシーや体制などを構築する際に広く用いられています。海外では、ISMS(ISO27001情報セキュリティマネジメントシステム)に代わってこの「NISTサイバーセキュリティフレームワーク」を採用する企業が急増しており、近い将来にはセキュリティフレームワークのデファクトスタンダードになるのではないかと注目されています。世界的に見ると例外的にISMSの普及率が高い日本においても、注目する企業が増えています。そこで今回はこの「NISTのサイバーセキュリティフレームワーク」の解説をしていきたいと思います。

NISTのサイバーセキュリティフレームワークの概要

サイバーセキュリティの基本指針を策定するにあたり、セキュリティフレームワークとして用いられているものに、ISMS(ISO27001情報セキュリティマネジメントシステム)、NISTサイバーセキュリティフレームワーク、ISFグッドプラクティス標準といったものがあります。企業や組織がまず自社の基本的なセキュリティポリシーを策定する際には、これらのフレームワークを活用することが出来ます。その中で特にITシステムのセキュリティ対策を重要視した、NISTサイバーセキュリティフレームワークが、企業のサイバーセキュリティを構築する指針として注目を浴びています。

NIST(米国国立標準技術研究所)の「重要インフラのサイバーセキュリティを向上させるためのフレームワーク1.0版」が2014年2月に公開されてから、米国、EUの「ネットワーク・情報システムのセキュリティに関する指令(NIS指令)」や日本の「サイバーセキュリティ戦略」など、世界各国・地域のサイバーセキュリティ政策に影響を与えてきました。2018年4月にはバージョナップした1.1版が正式にリリースされています。1.0版から1.1版にアップデートされても、フレームワークの基本的概念や方向性は同じですが、サイバーサプライチェーンリスクマネジメントに注意を促す等の追加が行われています。

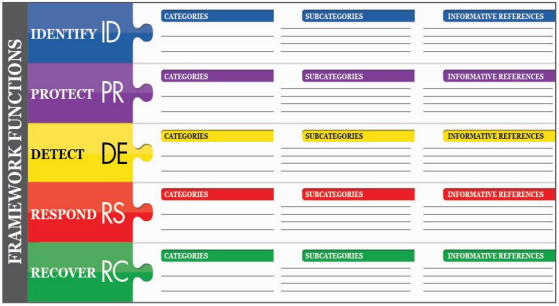

フレームワークは「フレームコア」という単位でまとめられており、大項目にあたる「機能」、中項目にあたる「カテゴリ」、そして小項目に該当する「サブカテゴリ」という3階層の構造で整理されています。

引用:National Institute of Standards and Technology「Framework for Improving Critical Infrastructure Cybersecurity Version 1.1」

https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.04162018.pdf

NISTのサイバーセキュリティフレームワークの大項目である「機能(Function)」では、図のように「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」からという5つのステップが定義され、バランスを取りながら対策を進めることが重視されています。しかし従来より「防御」に偏ったアプローチが指摘され、近年は「検知」と「対応」にもフォーカスされるようになっています。

どのアプローチを重視すべきか

- 「防御」がカギを握る?

CIAのCISO(最高情報セキュリティ責任者)を務め現在は政府機関や様々な企業のサイバーセキュリティコンサルタントを行っているロバート・ビッグマンが今年来日した際に、セキュリティ講演を行い次のような提言をしました。

「私がコンサルティングを行ってきた経験から言うと、驚くべきことに98%は『防御』が十分ではない。システムを外部のハッカーから守っていくには、防御こそが鍵を握る。

攻撃者側が気にするのは、企業が対策として講じてきたコンプライアンスやトレーニング、検知のためのSOC(Security Operation Center)といった仕組みではない。どこにカーネルの脆弱性があり、ドメインのログインに必要なクレデンシャルがあるかといった事柄だ」

引用:https://www.atmarkit.co.jp/ait/articles/1903/12/news014.html

攻撃者は脆弱なエンドポイントを探り管理権限を手に入れようとし、こうした外部からくる脅威がサイバーセキュリティリスクの87%を占めているともビッグマンは説明しています。故に、サイバーセキュリティ対策で最も重要視されるのが外部からの脅威への対処である「防御」となります。

- 侵入されたことを前提とした検知や対応の重要性

しかしISMSがセキュリティ侵害の予防に主眼を置いているのに対して、NISTサイバーセキュリティフレームワークは侵害を受けた際の」「検知(Detect)」や「対応(Respond)」といった点にまで踏み込んでいます。近年のサイバー攻撃の手法は極めて巧妙化、高度化しその侵入を100%防ぐのは事実上不可能であることから、侵入されたことを前提とした検知や事後対策の重要性が求められているからです。

ロバート・ビッグマンの言うように防御がセキュリティ対策の要だとしても、昨今のサイバー攻撃の多様性を鑑みれば防御一辺倒ではなく、企業は検知や事後対策にも注力する必要があります。

- サイバー攻撃で操業停止に追い込まれた事例

昨年、ランサムウェア「WannaCry」の亜種に感染し、工場での操業を停止する事態に陥った台湾の半導体メーカーであるTSMC(Taiwan Semiconductor Manufacturing Company)のニュースが報じられました。

Appleの「iPhone」用プロセッサの主要サプライヤーであるTSMCは、「オペレーション上のミス」が原因でウイルスに感染した。TSMCが製造ラインの停止を余儀なくされたのは現地時間8月3日のことで、5日遅くまでには生産能力の80%を回復できた。出荷の遅れや追加コストが発生したことにより、第3四半期の売上高に3%の影響が出る見込みだとしている。

もしこの半導体メーカーがサイバーセキュリティフレームワークに掲げられている「対応(Respond)」と「復旧(Recover)」をポリシーに組み込んでいたら、工場の操業停止という事態を招かなかったかもしれません。セキュリティ事故が発生した際、CEOや経営層にはビジネスを止めない「可用性」や対応が求められているのはいうまでもありません。そのために企業は防御一辺倒ではなく、「復旧(Recover)」にも重点をおいた対策を心がけるべきと言えます。

最後に

サイバーセキュリティフレームワークの内容は実に多岐に渡っており、さまざまなトピックごとに業界標準やベストプラクティスが示されています。対応するサブカテゴリは全部で98あり、これらのサブカテゴリ一つ一つにつき、自社における優先度や対応度合いなどを評価することによって、企業は包括的な情報セキュリティ対策を進めることができます。

このようにサイバーセキュリティフレームワークはリスクマネジメントの観点から情報セキュリティを論じており、企業の経営者が経営リスクの1つとして情報セキュリティに対処する上でも優れた指針となっています。「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」といった各ステップをバランスよく組み合わせて、企業の信頼性や利益を守るよう努める必要があるでしょう。