マスコミで報道されるニュースを見ると、ほぼ毎日と言っても良いほど頻繁に「個人情報漏えい事故」が起こっている。まるで当然のことのように起こることだ。以前は、だから、インターネットの大衆化以前には、このような事故が起こると、社会全体が怒りを発するたりしたが、最近はあまりにも頻繁に事故が起きているからもう慣れてしまい、みんな […]

Read moreAll posts tagged: 情報漏洩対策

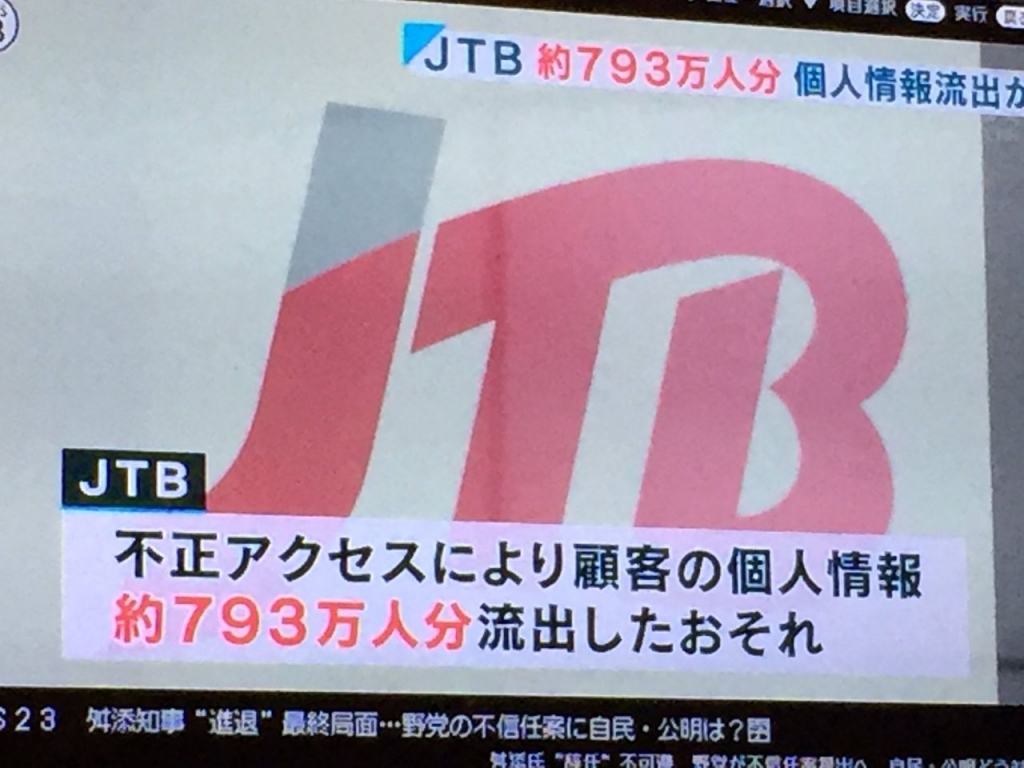

【コラム】 JTB個人情報漏えい事故、データを守るのは暗号化

ジェイティービー(JTB)から約793万人の個人情報の流出が疑われる事故が発生した。事故の経緯はこうである。 JTB個人情報漏えい事故の経緯 2016年3月15日、旅行商品のインターネット販売を行う子会社であるi.JTBに問題のメールが送られてきた。約250人のオペレーター体制で顧客に対応していて、既存の […]

Read moreペンタセキュリティのD’Amo、暗号鍵管理製品に「セキュリティー強化パッケージ」として機能アップグレード

ペンタセキュリティのD’Amo、 暗号鍵管理製品に「セキュリティー強化パッケージ」として機能アップグレード ディアモ(D’Amo)に量子乱数発生器(QRNG)とHSM追加し、強化された鍵管理提供 データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳貞 […]

Read more【コラム】 マイナンバーセキュリティを無視したら、韓国のようになる

話を始める前に、先に言っておきたい。私は韓国のマイナンバーである住民登録番号のセキュリティ専門家だ。大学院で暗号化を専攻して、この仕事を始めたてから住民登録番号を含む様々な個人情報の暗号化、そして個人情報が最もたくさん流通されるチャンネルであるWebセキュリティの最前線を離れず、現場を守ってきた。長年の経験を通じて断言 […]

Read moreペンタセキュリティ、韓国情報保護学会において優秀企業代表表彰を受賞

ペンタセキュリティ、韓国情報保護学会において優秀企業代表表彰を受賞第22回情報通信網情報保護カンファランス(NETSEC-KR)参加を通じて受賞 データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.pentasecurity.co.jp、以下ペン […]

Read more【コラム】PCI DSSの核心、Webセキュリティとデータ暗号化

情報セキュリティ製品の広告を見てみると、製品導入を決める基準としてさまざまな「標準」を羅列する。その中でも「PCI DSS」は、特によく登場する主人公である。 「自社のWebアプリケーションファイアウォールWAPPLESは、PCI DSS要求事項を満たし、PCI-DSS基準の適合認証を保有しています!」とか「オープンソ […]

Read more【週刊BCN】ペンタセキュリティシステムズ、データベース暗号化を拡販

ペンタセキュリティシステムズ、データベース暗号化を拡販 事前予防策と事後対策の重要性強調 データベース(DB)暗号化とWebアプリケーションファイアウォール(WAF)の製品開発・販売を手がけるペンタセキュリティシステムズ(ペンタセキュリティ、陳貞喜・日本法人社長、www.pentasecurity.co. […]

Read more【コラム】オープンソースDB、エンジンレベル、カラム暗号化、トータルソリューション

韓国と日本のITの現場は、一見似ているようで、まったく違う。主に使用するソフトウェアからもその差ははっきりしている。企業向けのソフトウェアの代表格であるデータベースだけを見ても、日本はMySQLやMariaDBそしてPostgreSQL等「オープンソースソフトウェア(Open Source Software)」の利用率 […]

Read more【情報】Webアプリケーション脅威解析報告書のICS-REPORT(2015年下半期)がリリースされました。

世界各地の実運用中のWAPPLESから収集された検知ログ統計情報から解析したリアル脅威の動向 ICS-Reportは、ペンタセキュリティが提供している3種類のセキュリティ情報レポートのうち、年2回(上半期/下半期)発行されるトレンドレポートです。本レポートより全世界のWAPPLESから収集された検知ログの統計情報をもと […]

Read moreペンタセキュリティ D’Amo、韓国初でSAP社のHANA DB認証獲得

ペンタセキュリティ D’Amo、韓国初でSAP社のHANA DB認証獲得 HANA DB環境でも安定的なSAP暗号化提供 暗号プラットフォームとWebセキュリティ企業のペンタセキュリティシステムズ (日本法人代表取締役社長 陳貞喜、www.pentasecurity.co.jp、以下ペンタセキュリティ、ソウル/韓国本社 […]

Read more