このコラムは、ペンタセキュリティからIT情報サイトであるキーマンズネットへ寄稿しているコラムです。 主に情報セキュリティ・データベース暗号化・Webセキュリティに関するものを解説いたします。 このWeb全盛期時代、セキュリティは最も重要ーー。 いくら強調しても、なぜWebセキュリティが重要なのか、その本質 […]

Read moreAll posts tagged: Webサイトセキュリティ

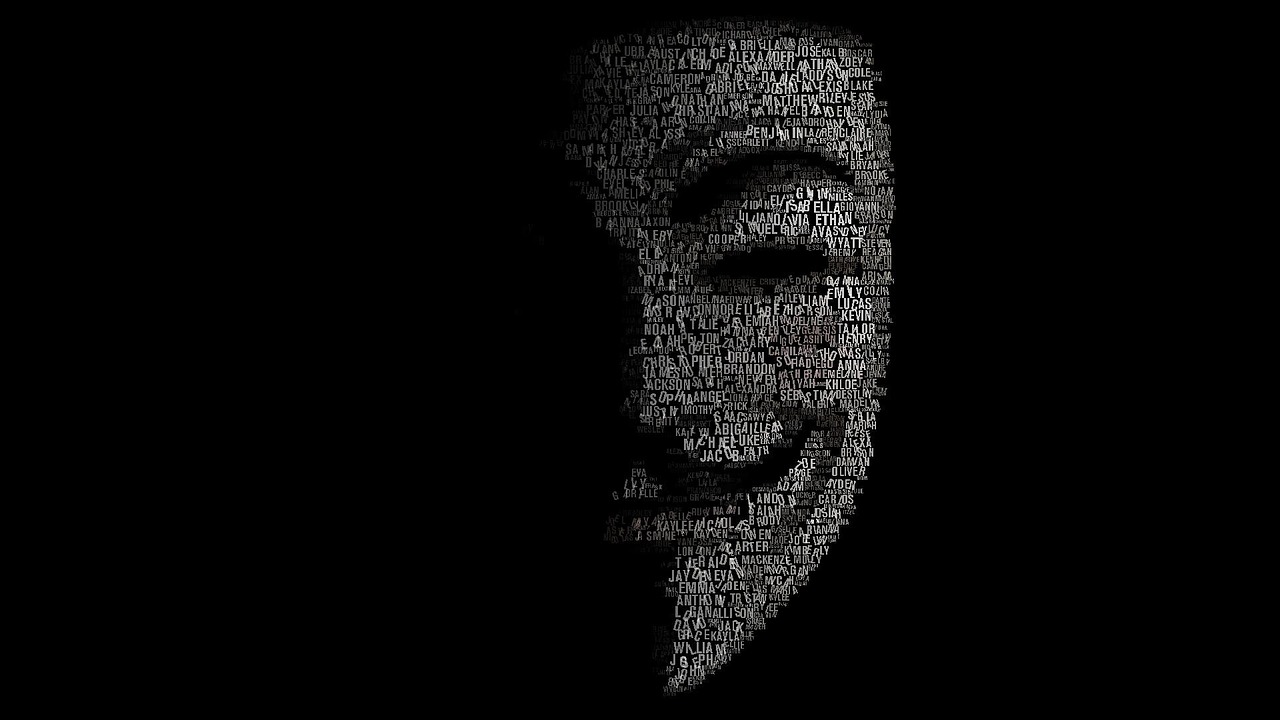

【コラム】 ハッカーの6つの行動パターン

このコラムは、ペンタセキュリティからIT情報サイトであるキーマンズネットへ寄稿しているコラムです。 主に情報セキュリティ・データ暗号化・Webセキュリティに関するものを解説いたします。 「ハッカー」は、何のためにWebサイトをハッキングしているのでしょうか。 その昔、インターネットが普及していなかった頃のハッカーは、自 […]

Read more【コラム】 2016年、知っておくべきWeb脆弱性4大項目

このコラムは、ペンタセキュリティからIT情報サイトであるキーマンズネットへ寄稿しているコラムです。 主に情報セキュリティ・データ暗号化・Webセキュリティに関するものを解説いたします。 連日と言っていいほどサイバー犯罪のニュースを耳にするようになったと思うが、この増加傾向は何を表しているんだろうか。 その […]

Read more【情報】最新Web脆弱性トレンドレポートのEDB-Report(6月)がリリースされました。

EDB-Reportは、ペンタセキュリティが提供している3種類のセキュリティ情報レポートのうち、毎月発行されるトレンドレポートです。本レポートは、世界的に幅広く参考している脆弱性関連のオプーン情報であるExploit-DBより公開されているWeb脆弱性の項目をもとにした解析を提供し、ペンタセキュリティのR&Dセ […]

Read moreペンタセキュリティのクラウドブリック、AWS Innovate Online Conference 2016参加

ペンタセキュリティのクラウドブリック、 AWS Innovate Online Conference 2016参加 韓国企業で初めてブース運営、AWS上のWebセキュリティ対策の講演データベース暗号化とWebセキュリティ専門企業のペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.penta […]

Read moreペンタセキュリティのクラウドブリックがSC Awards Europe 2016で受賞

ペンタセキュリティのクラウドブリックがSC Awards Europe 2016で受賞 中小企業のための代表セキュリティソリューションとしてヨーロッパで認められ データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.pentasecu […]

Read moreペンタセキュリティのクラウドブリック、米国の中小企業庁NSBWの公式スポンサーに選定

ペンタセキュリティのクラウドブリック、 米国の中小企業庁NSBWの公式スポンサーに選定 米国中小事業者にWeb攻撃の動向情報およびセキュリティサービス提供 データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.pentasecurit […]

Read moreペンタセキュリティ、AWS Summit Seoul 2016でクラウドセキュリティソリューション紹介

ペンタセキュリティ、AWS Summit Seoul 2016で クラウドセキュリティソリューション紹介 APN技術パートナーとしてクラウド基盤のデータ暗号、Webセキュリティ技術紹介しデータベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.pent […]

Read more【コラム】PCI DSSの核心、Webセキュリティとデータ暗号化

情報セキュリティ製品の広告を見てみると、製品導入を決める基準としてさまざまな「標準」を羅列する。その中でも「PCI DSS」は、特によく登場する主人公である。 「自社のWebアプリケーションファイアウォールWAPPLESは、PCI DSS要求事項を満たし、PCI-DSS基準の適合認証を保有しています!」とか「オープンソ […]

Read moreペンタセキュリティのクラウドブリック、WorldHostingDays Global 2016に出展

ペンタセキュリティのクラウドブリック、WorldHostingDays Global 2016に出展 クラウドブリックのBusiness Editionを通じて欧州市場への本格的攻略 暗号プラットフォームとWebセキュリティ企業のペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 陳貞喜、www.penta […]

Read more