WordPress脆弱性を突いた攻撃が急増、ペンタセキュリティ、2023年上半期の「Web攻撃動向分析レポート」を公開

情報セキュリティ企業のペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳 貞喜、本社:韓国ソウル、以下ペンタセキュリティ)は2023年上半期のWATTレポート(Web Application Threat Trend Report)を公開しました。WATTレポートは、 アプライアンス型WAF「WAPPLES」とクラウド型WAFサービス「Cloudbric WAF+」から収集した検知データをもとに、最新のサイバー攻撃動向を独自の視点で分析し、企業のセキュリティ対策に役立つ情報を提供しています。

WATTレポート全文は、こちらからダウンロードできます。

主な内容

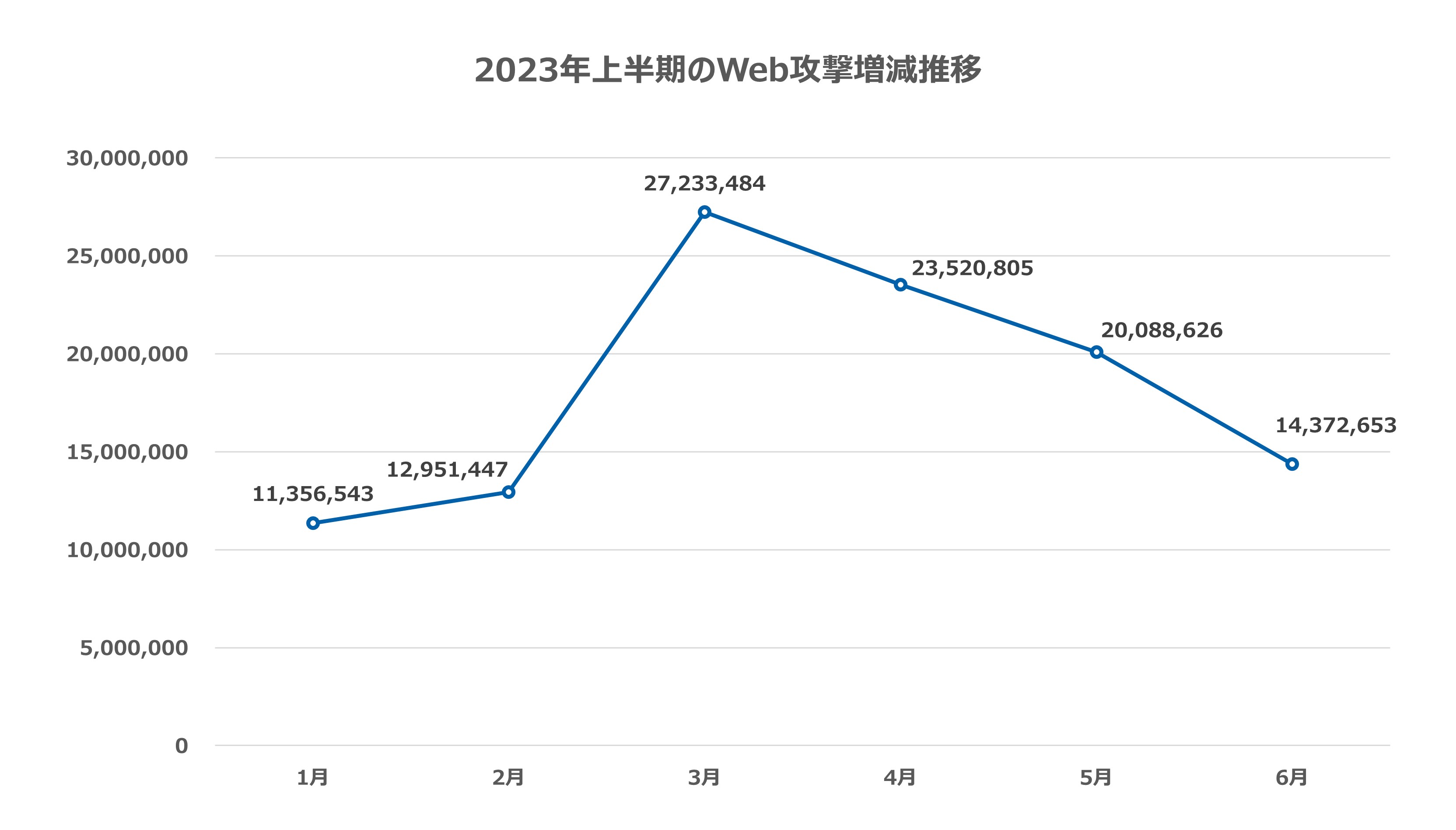

▶3月はWeb攻撃の検出件数が急増

月別Web攻撃の増減推移を見ると、前期同様の水準の傾向が続いたものの、2月以降に急増し、3月にピークとなりました。その後徐々に減少していますが、依然として高い水準です。原因は、1月に報告されたサーバ管理用ツールControl Web Panel(CWP)で発生した脆弱性(CVE-2022-44877)とWordPressプラグインの脆弱性(CVE-2023-30777)によるものだとみられます。依然としてこの脆弱性を悪用した攻撃の被害が確認されているため、セキュリティ担当者の方には持続的なモニタリングとともにパッチを適用することをお勧めします。

▶Web攻撃の4割が情報流出を狙い、「File Inclusion」と「SQL Injection」に注意

目的別攻撃動向を見ると、機密情報などを盗み出すことを目的とした攻撃が全体Web攻撃の約38%で最も多かったです。情報流出を目的とする攻撃の場合、権限を持っていない攻撃者によってWebサイトが改ざんされる攻撃が多いです。代表的に、PHPのInclude機能を利用してWebサーバに悪性スクリプトを送り、そのスクリプトをサーバのWebページで実行させる攻撃の「 File Inclusion」と、データベースに不正なSQL文を注入しWebサイトの運営企業に被害をもたらす「SQL Injection」による被害が確認されています。

▶OWASP Top10リストのうち、最も多かったのは「Server-side Request Forgery」

WAPPLESとCloudbric WAF+から検出されたWeb攻撃データをOWASP Top10と紐づけて分析した結果、Server-side Request Forgery(18.99%)と呼ばれる攻撃タイプが最も多く見つかりました。続いて、Injection(18.31%)とIdentification Authentication Failure(17.41%)の順ですが、ほぼ同じ割合を占めています。OWASP Top10は、Webアプリケーションセキュリティ市場の進歩と変化に合わせて更新されるものであるため、順位に関係なく注意すべき脆弱性となります。セキュリティ体制を構築する際には、OWASP Top10を参考にして対応していくことを推奨します。

▶WordPressの脆弱性を突いた攻撃が急増

5月に発見されたWordPressプラグインの脆弱性(CVE-2023-30777)は、 WP Engine Advanced Custom Fields Proと WP Engine Advanced Custom FieldsというWordPressプラグインの脆弱性です。CVSSスコアはNVDでは6.1、Patchstackでは7.1と高く評価されました。この脆弱性が悪用されたら反射型XSS攻撃につながる恐れがあるため、脆弱である6.15以前のバージョンをご使用のWordPress管理者の方には、直ちに最新のパッチを適用することを推奨します。