「順序保存暗号化(Order Preserving Encryption)は安全な暗号化か。」 一般の企業で会社の情報セキュリティを担当しているKさんは、このごろ悩み事が多い。個人情報保護法の遵守のため、個人情報が保存されている業務システムに暗号化製品を導入して適用しようとしている。暗号化製品を設置すれば、個人情報保護 […]

Read moreAll posts tagged: 暗号化 ソフト

【コラム】 セキュリティ脅威にはアクセス制御より暗号化が効果的だ。

データベースセキュリティや情報漏えい対策において「暗号化」と「アクセス制御」は、どちらがさらに重要であろうかを常に熾烈に競争してきた。 この二つは、セキュリティに対するアプローチからお互い明確に違って、長所と短所もそれぞれ違うのでユーザたちを悩ませた。 それで今回は基本の基本である暗号化とアクセス制御の長所と短所を調べ […]

Read moreペンタセキュリティ、セキュリティソリューション販売会社「システムプラザ」とパートナーシップ締結

ペンタセキュリティ、 セキュリティソリューション販売会社「システムプラザ」とパートナーシップ締結 暗号化ニーズが高まったIT市場でDB暗号化ソリューションD’Amoの供給拡大の見込み データベース暗号化とWebセキュリティ専門企業のペンタセキュリティシステムズ株式会社 (日本法人代表取締役社長 […]

Read more【コラム】 企業経営を脅かすITセキュリティ。答えは、実用主義暗号化

企業経営において最も大きなリスクは、伝統的にいつも「経済の不確実性」だった。しかし、最近「ITセキュリティのリスク」が話題になり、企業経営において最も大きなリスクとして1位と挙げられるようになった。経営の一線もこのようなリスクに対し、不安を訴える場合が多くなっている。 不確実性のせいで発生する問題は、たいてい企業が自ら […]

Read moreペンタセキュリティ、ガートナーHype Cycleに紹介されたDB暗号化ソリューションD’Amoで日本展開を本格化

ペンタセキュリティ、 ガートナーHype Cycleに紹介されたDB暗号化ソリューションD’Amoで日本展開を本格化 DB暗号化および形態保存暗号化(FPE)技術を活用したD’Amoの日本提供を本格的に拡大する予定 データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社(日本法 […]

Read moreペンタセキュリティ、正品認証ソリューションD’EAL(D’Amo Seal)リリース

ペンタセキュリティ、正品認証ソリューションD’EAL(D’Amo Seal)リリース PKI技術を応用し高いセキュリティを実現、RFID・NFCとの連携を通じ、実用性を上げ データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳貞喜、www […]

Read more【コラム】「また?」 個人情報漏洩の危険

マスコミで報道されるニュースを見ると、ほぼ毎日と言っても良いほど頻繁に「個人情報漏えい事故」が起こっている。まるで当然のことのように起こることだ。以前は、だから、インターネットの大衆化以前には、このような事故が起こると、社会全体が怒りを発するたりしたが、最近はあまりにも頻繁に事故が起きているからもう慣れてしまい、みんな […]

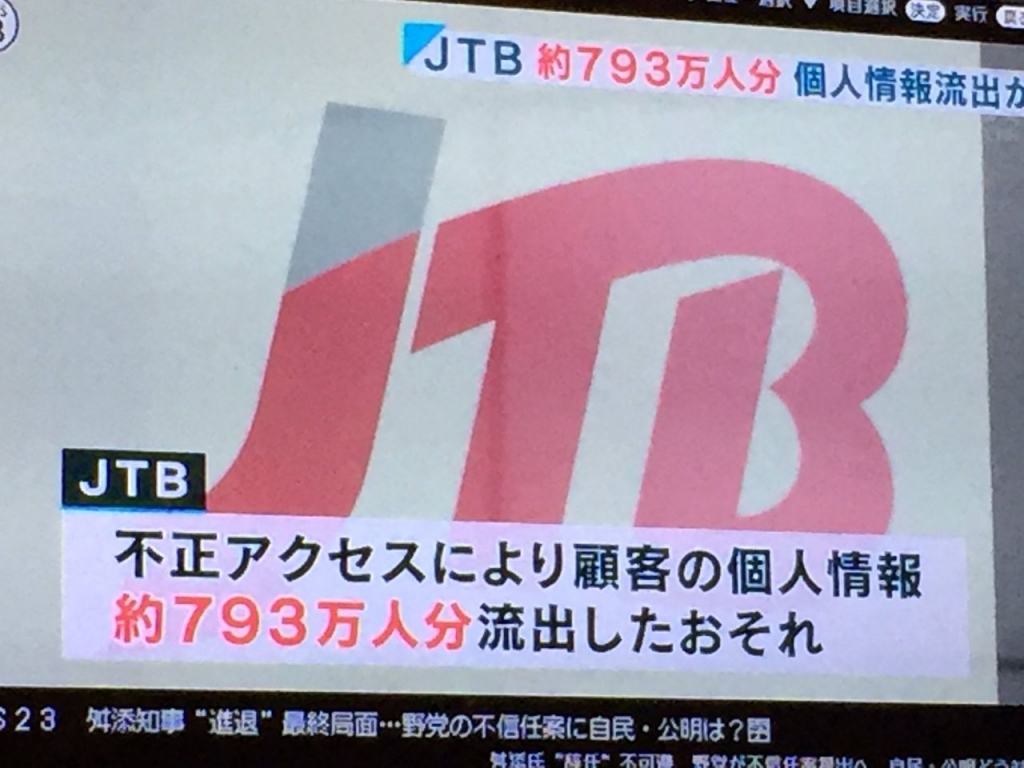

Read more【コラム】 JTB個人情報漏えい事故、データを守るのは暗号化

ジェイティービー(JTB)から約793万人の個人情報の流出が疑われる事故が発生した。事故の経緯はこうである。 JTB個人情報漏えい事故の経緯 2016年3月15日、旅行商品のインターネット販売を行う子会社であるi.JTBに問題のメールが送られてきた。約250人のオペレーター体制で顧客に対応していて、既存の […]

Read moreペンタセキュリティのD’Amo、暗号鍵管理製品に「セキュリティー強化パッケージ」として機能アップグレード

ペンタセキュリティのD’Amo、 暗号鍵管理製品に「セキュリティー強化パッケージ」として機能アップグレード ディアモ(D’Amo)に量子乱数発生器(QRNG)とHSM追加し、強化された鍵管理提供 データベース暗号化とWebセキュリティ専門企業ペンタセキュリティシステムズ株式会社(日本法人代表取締役社長 陳貞 […]

Read more【コラム】 マイナンバーセキュリティを無視したら、韓国のようになる

話を始める前に、先に言っておきたい。私は韓国のマイナンバーである住民登録番号のセキュリティ専門家だ。大学院で暗号化を専攻して、この仕事を始めたてから住民登録番号を含む様々な個人情報の暗号化、そして個人情報が最もたくさん流通されるチャンネルであるWebセキュリティの最前線を離れず、現場を守ってきた。長年の経験を通じて断言 […]

Read more