この度、「万が一ランサムウェアに感染しても、ファイルへの攻撃を防ぐ方法 〜ファイル暗号化でWindowsサーバーをランサムウェア攻撃から守る〜」というテーマでウェビナーを開催します。 ランサムウェア攻撃による被害が相次いでいて、攻撃バターンも日々高度化しています。また、昨今ではフィッシングメール等を通じた個々のエンドポ […]

Read moreAll posts tagged: データベース暗号化

ペンタセキュリティ、D’Amo KEの提供を開始

情報セキュリティ企業のペンタセキュリティシステムズ株式会社(日本法人代表取締役社長:陳 貞喜、本社:韓国ソウル、以下ペンタセキュリティ)は、データ暗号化プラットフォームの「D’Amo(ディアモ)」の新たなモジュールとして、WindowsサーバーをKernel方式で暗号化する「D’Amo KE」の提供を開始します。個人情 […]

Read moreD’Amo、 ITトレンドの上半期ランキング2023で第1位を獲得

この度、法人向けIT製品の比較・資料請求サイト「ITトレンド」の上半期ランキング2023にて、当社が提供するDB暗号化ソリューションのD’Amoが「暗号化」部門で1位を獲得しました。 ▼ITトレンド 上半期ランキング2023 https://it-trend.jp/award/2023-firsthalf/encryp […]

Read more「情報漏えい対策における暗号化方式の整理と、DB暗号化について解説」ウェビナーのご案内

この度、 「情報漏えい対策における暗号化方式の整理と、DB暗号化について解説」というテーマでウェビナーを開催します。 本セミナーでは、企業の資産であるデータ保護の観点から、根源的なセキュリティ対策として暗号化を検討する際、把握しておきたい暗号化方式のおさらいをし、DB暗号化選定時に考慮すべき3つのポイントを解説します。 […]

Read moreペンタセキュリティ創立20周年記念イベント

Secure First, Then Connect! 未来セキュリティビジョンを宣言 7月21日、ペンタセキュリティがソウルのグランドウォーカーヒルで創立20周年イベントを開催いたしました。 ペンタセキュリティは、1997年に創立以来、Trust for an Open Society、すなわち「信頼できるオープン社 […]

Read more【週刊BCN】ペンタセキュリティシステムズ、法人代表のインタビューを掲載

経験がなくても、斬新さで勝つ 「現実的に無理です」 そう言って一旦は断った社長の職に就き、すでに2年半が経つ。「今振り返ると、社長になってよかった」。そう思えるのは会社の支えと、自分の考えを貫く信念があるからだ。社長としての目標はもちろん、日本で売り上げを伸ばすこと。「韓国の会社も、日本でビ […]

Read more【コラム】順序保存暗号化(Order Preserving Encryption)は安全な暗号化か。

「順序保存暗号化(Order Preserving Encryption)は安全な暗号化か。」 一般の企業で会社の情報セキュリティを担当しているKさんは、このごろ悩み事が多い。個人情報保護法の遵守のため、個人情報が保存されている業務システムに暗号化製品を導入して適用しようとしている。暗号化製品を設置すれば、個人情報保護 […]

Read more【コラム】 セキュリティ脅威にはアクセス制御より暗号化が効果的だ。

データベースセキュリティや情報漏えい対策において「暗号化」と「アクセス制御」は、どちらがさらに重要であろうかを常に熾烈に競争してきた。 この二つは、セキュリティに対するアプローチからお互い明確に違って、長所と短所もそれぞれ違うのでユーザたちを悩ませた。 それで今回は基本の基本である暗号化とアクセス制御の長所と短所を調べ […]

Read more【コラム】 クレジット取引セキュリティ、P2PE暗号化で安全

どんな国であれ、外国を訪問した外国人は、大小のカルチャーショックを経験する。 自分が精神的に属している母国の文化とは全く異なった異国の文化を経験した際感じる衝撃は、2回にわたって起こる。初めは、慣れていない文化を接したときの衝撃と、その国の文化にある程度慣れて、自分の国に戻った時、今更感じるようになる見慣れない感じだ。 […]

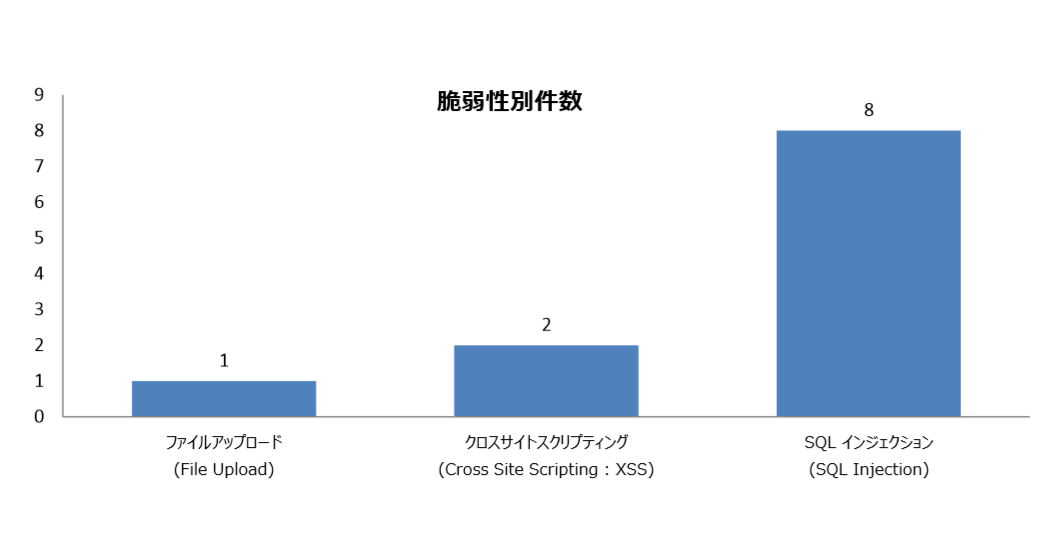

Read more【情報】最新Web脆弱性トレンドレポートのEDB-Report(12月)がリリースされました。

EDB-Reportは、ペンタセキュリティが提供している3種類のセキュリティ情報レポートのうち、毎月発行されるトレンドレポートです。本レポートは、世界的に幅広く参考している脆弱性関連のオプーン情報であるExploit-DBより公開されているWeb脆弱性の項目をもとにした解析を提供し、ペンタセキュリティのR&Dセ […]

Read more