企業の重要データを狙う内部脅威への対応が急務

近年、情報漏えいインシデントの多くが、内部関係者によるものであることをご存じでしょうか。IPA(独立行政法人情報処理推進機構)が発表する「情報セキュリティ10大脅威」においても、内部不正による情報漏えいは常に上位にランクインしており、対策を強化しなければなりません。特にデータベースサーバーには顧客の個人情報や企業の機密情報が集約されており、一度漏えいすれば企業の信頼を大きく損なうだけでなく、多額の損害賠償や事業継続への深刻な影響をもたらします。

従来のセキュリティ対策では、ファイアウォールやIDS/IPSなどのネットワークレベルでの防御、データベースアクセス権限の管理などが中心でした。しかし、これらの対策だけでは、管理者権限を持つ内部ユーザーによる不正アクセスやファイルの直接コピー、外部媒体への持ち出しを完全に防ぐことは困難です。root権限を持つシステム管理者であれば、データベースファイルに直接アクセスし、コピーすることも技術的には可能だからです。

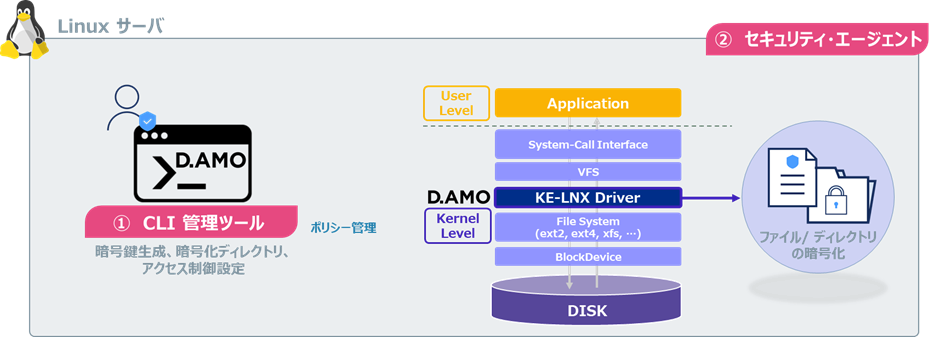

今回は、ペンタセキュリティのD.AMO KE-LNXを活用した、Linux環境におけるデータベースファイルの暗号化ソリューションについて、その機能と導入メリットを詳しくご紹介します。

D.AMO KE-LNXとは

D.AMO KE-LNXは、Linux OSで稼働するOracle Database、MySQL、MariaDBなどの主要なデータベースシステムを保護する、ディレクトリ単位のファイル暗号化ソリューションです。データベースのテーブルスペースファイル、データファイル、ログファイルなどが格納されたディレクトリ全体を透過的に暗号化することで、万が一ファイルが外部に流出した場合でも、暗号化されたデータは解読不可能な状態を維持し、情報漏えいを防ぎます。

本製品の最大の特長は、ファイル暗号化だけでなく、OSレベルでのユーザーおよびプロセス単位のアクセス制御機能を統合している点です。これにより、正規のデータベースプロセスのみがファイルにアクセスでき、悪意を持った内部ユーザーによる不正アクセスを効果的にブロックします。

D.AMO KE-LNXの主要機能

透過的なディレクトリ暗号化機能

D.AMO KE-LNXは、指定したディレクトリ配下のすべてのファイルをリアルタイムで暗号化します。この暗号化は完全に透過的に行われるため、データベースエンジンやアプリケーションからは通常のファイルシステムとして見え、特別な変更や設定を加える必要がありません。

主な特徴

- AES 256ビット暗号化アルゴリズムによる強固な保護

- ファイルの読み書き時に自動的に暗号化/復号を実行

- データベースのパフォーマンスへの影響を最小限に抑えるように最適化された処理

- 既存のテーブルスペースファイルにもあとから暗号化を適用可能

- ディレクトリ配下に新規作成されるファイルも自動的に暗号化対象に

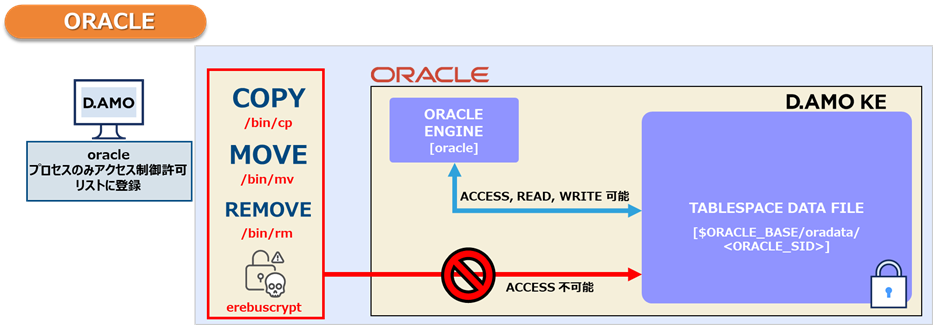

きめ細かなアクセス制御機能

D.AMO KE-LNXの強力な機能のひとつが、OSユーザーとプロセス単位でのアクセス制御です。通常のLinuxのファイルパーミッションでは、root権限を持つユーザーはすべてのファイルにアクセスできてしまいますが、D.AMO KE-LNXではさらに厳格な制御が可能です。

ユーザーベースのアクセス制御

- 特定のOSユーザー(例: oracle、mysql)のみにアクセス許可

- root権限を持つユーザーであっても、登録されていなければアクセス不可

- データベース管理者とシステム管理者の職務分掌を明確化

- アクセス許可リストの柔軟な管理

プロセスベースのアクセス制御

- 特定のプロセス名やプロセスパスによる制御

- データベースエンジン(oracle、mysqld、mariadbd等)のみを許可

- スクリプトやツールによる直接アクセスをブロック

- プロセスの実行パスまで検証することで、なりすましを防止

この二重のアクセス制御により、正規のデータベースプロセスが正規のユーザー権限で動作している場合のみ、暗号化されたファイルへのアクセスが許可されます。

ファイル操作の制御とコマンド制限

悪意を持った内部ユーザーや、誤操作による被害を防ぐため、D.AMO KE-LNXは暗号化ディレクトリに対する各種ファイル操作を細かく制御できます。

コピー(cp)コマンドの制御

- 許可されていないユーザーによるファイルコピーをブロック

- 暗号化されたファイルを外部にコピーしようとしても、アクセス拒否

- USBメモリやネットワークドライブへの持ち出しを防止

- バックアップツールなど、正規のプロセスは許可リストで対応可能

削除(rm)コマンドの制御

- 重要なデータファイルの誤削除や故意の削除を防止

- データベース運用に必要なファイルの保護

- 削除操作の試行をログに記録し、監査証跡として保存

その他のファイル操作制御

- 移動(mv)コマンドの制御

- 圧縮・展開ツール(tar、gzip等)によるアクセス制限

- バックアップツールなど、業務上必要な操作は個別に許可設定可能

包括的な監査ログ機能

セキュリティ対策において、「何が起きたのか」を正確に把握することは極めて重要です。D.AMO KE-LNXは、暗号化ディレクトリへのすべてのアクセス試行を詳細にログとして記録します。

ログ記録内容

- アクセス試行の日時

- アクセスを試みたユーザー名

- プロセス名とプロセスID

- アクセス対象のファイルパス

- アクセス成功/失敗の結果

これらのログは、不正アクセスの検知だけでなく、コンプライアンス監査やインシデント発生時の原因調査にも活用できます。

適用シーン

D.AMO KE-LNXは、以下のような環境や用途で特に効果を発揮します。

- 個人情報を扱うデータベースサーバー

顧客情報、会員情報、患者情報、従業員の人事情報など、個人情報保護法の対象となる個人データを格納しているデータベースサーバーにおいて、法令遵守とリスク低減を同時に実現します。特に医療機関、金融機関、ECサイト運営企業などで有効です。

- 機密性の高い業務データの保護

財務情報、経営情報、研究開発データ、顧客の機密情報、M&A関連情報など、企業の競争力の源泉となる機密データを保護します。製造業の技術情報や、コンサルティング会社のクライアント情報など、漏えいが事業に致命的な影響を与えるデータを扱う企業に最適です。

導入ステップ

D.AMO KE-LNXの導入は、以下のようなステップで進めることができます。

1. 現状分析とポリシー設計: 保護が必要なデータベースとディレクトリを特定し、アクセス制御ポリシーを設計します。

2. テスト環境での検証: 本番環境への影響を確認するため、テスト環境で動作検証を行います。

3. 本番環境への導入: 計画的に本番環境へ展開します。ダウンタイムを最小限に抑えた導入が可能です。

4. 運用開始と監視: ログ監視を行いながら、安定運用を継続します。

導入のメリット

D.AMO KE-LNXの導入により、企業は以下のようなセキュリティ上のメリットを得ることができます。

多層防御(Defense in Depth)の実現

従来のネットワークセキュリティやデータベースアクセス制御に加えて、ファイルレベルでの暗号化とアクセス制御を追加することで、Defense in Depth(多層防御)の考え方を実践できます。攻撃者がひとつの防御層を突破しても、次の層で防御できるため、セキュリティレベルが大幅に向上します。

具体的には、以下のような多層的な保護が実現されます:

- 第1層: ネットワークファイアウォール、IDS/IPS

- 第2層: データベース認証とアクセス権限管理

- 第3層: OSレベルのユーザー権限管理

- 第4層: D.AMO KE-LNXによるファイル暗号化とプロセス制御

この多層構造により、ひとつのセキュリティ対策が破られても、データそのものは保護されたままとなります。

改正個人情報保護法への完全対応

2022年4月に施行された改正個人情報保護法では、個人データの漏えい等が発生した場合、個人情報保護委員会への報告と本人への通知が義務付けられました。この報告義務は、漏えいを知った時から速やかに(概ね3〜5日以内)行う必要があり、企業にとって大きな負担となります。

しかし、高度な暗号化を施した個人データについては、「個人の権利利益を害するおそれが少ない場合」として、これらの報告義務が免除されます。D.AMO KE-LNXによるAES 256ビット暗号化は、この「高度な暗号化」の要件を満たす強度の高いアルゴリズムであり、併せて暗号鍵を分離した鍵管理サーバーを構築していれば、万が一ファイルが漏えいした場合でも、原則として報告義務の免除を受けられるデータ保護システムであると申告できます。

これは企業にとって以下のような実質的なメリットをもたらします。

- 漏えい事故発生時の緊急対応コストの削減

- 報告義務対応のための法務・広報リソースの節約

- ブランドイメージへの影響の最小化

- 顧客や取引先への説明責任の軽減

- 経営陣の責任追及リスクの低減

ただし、暗号化を行っていても、データ漏えいは発生しているため、適切な内部対応が必要であり、暗号化が組織体制やシステムの脆弱性の不備を補う万能策ではないことには留意が必要です。

内部不正の包括的な抑止と検知

IPAの調査によれば、情報漏えいの多くは内部関係者によるものであり、特に管理者権限を悪用したケースが後を絶ちません。D.AMO KE-LNXは、この内部脅威に対して多面的な防御を提供します。

- root権限を持つシステム管理者であっても、登録されていなければデータベースファイルにアクセス不可

- データベース管理者がOSレベルでファイルを直接コピーすることを防止

- 正規のプロセス以外からのファイルアクセスをすべてブロック

- すべてのアクセス試行がログに記録されることを周知することで、不正行為への心理的障壁を構築

- アクセス拒否のログが残るため、不正な試みも証跡として保存

- 監査ログの定期的なレビューにより、異常な行動パターンの早期発見が可能

コンプライアンス要件への包括的対応

D.AMO KE-LNXは、個人情報保護法だけでなく、さまざまなセキュリティ基準や規制要件に対応できます。

- ISMS(ISO/IEC 27001)対応 : A.10.1.1 暗号による管理策の方針, A.10.1.2 鍵管理

- PCI DSS対応 : クレジットカード情報を扱う企業に求められるPCI DSSの要件、特に「要件3: 保存されたカード会員データの保護」に対して、強固な暗号化ソリューションを提供します。

- マイナンバー法対応 : 特定個人情報(マイナンバー)の取り扱いにおいて、技術的安全管理措置として求められる暗号化やアクセス制御を実現します。

外部攻撃への耐性強化

サイバー攻撃は日々高度化しており、100%の防御は困難です。しかし、D.AMO KE-LNXにより、万が一侵入された場合でも被害を最小化できます。

ランサムウェア対策

- ランサムウェア侵入時でも、プロセスアクセス制御により DBファイルへのアクセスを遮断

- 暗号化ディレクトリ内の全ファイルを安全に保護

APT(Advanced Persistent Threat)対策

- 長期間潜伏する高度な攻撃に対しても、ファイルレベルの保護により情報窃取を防止

- 異常なプロセスからのアクセスを即座にブロック

セキュリティ強化だけでなく、日常的な運用においても多くのメリットがあります。

既存システムへの透過的な統合

D.AMO KE-LNXの最大の運用上の利点は、既存システムへの影響が極めて少ないことです。

アプリケーション層の変更不要

- データベースアプリケーションの修正は一切不要

- エンドユーザーへの影響ゼロ

データベース層の変更不要

- データベース設定ファイルの変更不要

- テーブル構造の変更不要

- データベースバージョンアップへの影響なし

導入時の柔軟性

- 稼働中のシステムに対しても段階的に導入可能

- 重要度の高いデータベースから優先的に保護を開始

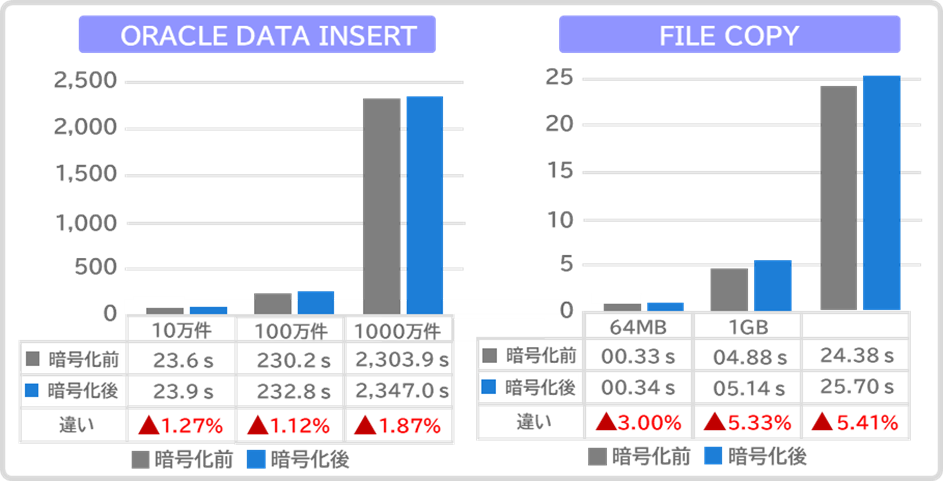

パフォーマンスへの影響の最小化

暗号化によるパフォーマンスオーバーヘッドは、多くの企業にとって導入の障壁となります。D.AMO KE-LNXは、最適化されたアルゴリズムにより、この懸念を払拭します。

効率的な処理

- ファイルI/O時にのみ暗号化・復号化を実行

- メモリ上のデータはデータベースエンジンが通常通り処理

- ディスクI/Oがボトルネックになりにくい最適化

実測での影響

- 一般的なOLTPワークロード : 2%未満のオーバーヘッド

- 大量のファイル I/O が発生しても、5%以内の性能を保証

まとめ

データベースに格納された情報は、企業にとって最も重要な資産のひとつです。しかし、従来のセキュリティ対策だけでは、内部からの脅威に対して十分な保護を提供できないのが現実です。

D.AMO KE-LNXを導入することで、ファイルレベルでの強固な暗号化ときめ細かなアクセス制御を実現し、内部・外部の両方の脅威から大切なデータを守ることができます。さらに、改正個人情報保護法における報告義務免除の要件を満たすことで、企業のリスク管理においても大きなメリットをもたらします。

特に以下のような企業にとって、D.AMO KE-LNXは強力なセキュリティソリューションとなるでしょう。

- 個人情報や機密情報を大量に扱う企業

- 内部統制の強化が求められる企業

- コンプライアンス要件への対応が必要な企業

情報セキュリティへの投資は、もはやコストではなく、企業の信頼と継続性を守るための必要不可欠な経営判断です。Linux環境でのデータベースセキュリティ強化をお考えの際は、ぜひD.AMO KE-LNXの導入をご検討ください。