【3分ITキーワード】 EDRとは何か?アンチウイルスソフトとの違いを中心に解説

【3分ITキーワード】 SASE (Secure Access Service Edge、サシー)

SASE (Secure Access Service Edge) : WAN (Wide Area Network)とネットワークセキュリティ技術を融合したクラウド基盤セキュリティ技術 SASE(Secure Access Service Edge サシー)とは、2019年Gartnerによって定義された概念で、クラウド環境上の新たなネットワークセキュリティ技術のことです。簡単に説明しますと…

【3分ITキーワード】パブリッククラウドとプライベートクラウドの違いを簡単説明

【3分ITキーワード】IaaS, PaaS, SaaS

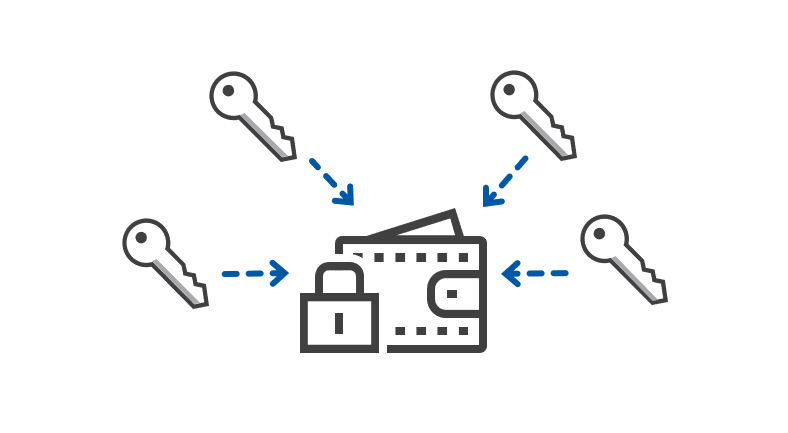

【3分ITキーワード】OSS(オープンソースソフトウェア, Open Source Software)

OSS(オープンソースソフトウェア、Open Source Software)ソースコードが公開されており、だれでも自由に利用・複製・修正できるソフトウェア。 OSSは開発者向けのソフトウェアであり、ソフトウェアを構成しているソースコード(ソフトウェアを開発するためプログラミング言語で書かれた内容)が公開されているという特徴を持ちます。分かりやすく説明すると、シェフが自ら開発した新メニューのレ…