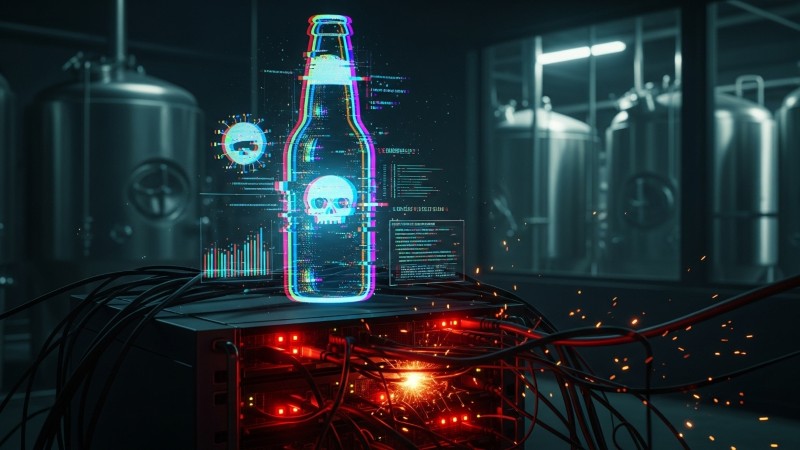

2025年9月、国内大手飲料メーカーであるアサヒグループホールディングス株式会社(以下、アサヒグループHD)がサイバー攻撃による被害を受けたことを発表しました。このサイバー攻撃によって、システム障害による業務停止などの深刻な影響が生じ、同社の事業運営に大きな支障をきたしています。

本記事では、アサヒグループHDが受けたサイバー攻撃の内容、そして企業での対策方法について詳しく解説します。

アサヒグループHDサイバー攻撃の概要

アサヒグループHDが公表した一連の情報から、今回のサイバー攻撃の影響は長期化・深刻化していることが明らかになっています。ここでは、同社のサイバー攻撃の概要を記します。

アサヒグループHDによる公表

アサヒグループHDは、2025年9月29日、サイバー攻撃の影響によりシステム障害が発生したこと、国内グループ各社の受注・出荷を停止したことを公表しました。

続く10月3日の第2報では、同社サーバーがランサムウェアによる攻撃を受けたことを確認したと発表しました。受注・出荷については一部手作業で再開したことを公表しました。

10月8日の第3報では、今回のサイバー攻撃によって流出した可能性のある情報をインターネット上で確認したと発表しました。また、今回の攻撃は日本国内のシステムのみに影響が出ていることを公表しました。

さらに10月14日の第4報では、今回の攻撃によって個人情報が流出した可能性があることを明らかにしています。

同社は現在も調査を継続しており、被害の全容解明には時間を要する見込みとなっています。

出典:「ニュースルーム」アサヒグループホールディングス株式会社

サイバー攻撃による影響

今回のサイバー攻撃によるシステム障害により、注文受付や出荷手続き、お客様相談室を含むコールセンターなどの基幹機能が停止しました。

受注・出荷の停止に伴い、市場ではアサヒ商品が品薄状態となり、卸売業者や飲食店を中心に混乱が広がりました。さらに、2025年10月に発売を予定していた新商品リリースの延期や、四半期決算の発表延期など経営面にも影響が及んでいます。

また、顧客データなどの個人情報流出の可能性も確認されており、企業イメージへの影響も懸念されています。

現在の状況

サイバー攻撃によるシステム障害の発生から1ヵ月以上が経過していますが、完全復旧の目途はいまだ立っていない状況です。

2025年11月現在、電話やファクスを用いた手動での注文受付が行われていますが、出荷量が限られているため、飲食店や小売店では品薄状態が続いています。

同社では段階的にシステムの再開を進めている状況ですが、通常運用を再開するためには相当な時間がかかる見込みとなっています

アサヒグループHDサイバー攻撃の詳細

アサヒグループHDのサイバー攻撃は、海外のハッカー集団による組織的な犯行であると言われています。ここでは、同社のサイバー攻撃の内容について詳細を解説します。

ハッカー集団による攻撃

アサヒグループHDへのサイバー攻撃は、ランサムウェア(身代金要求型ウイルス)を使った手口であることが公表されています。侵入経路などは調査中となっており、ランサムウェア感染に関する詳細な情報は公表されていません。

なお同社へのサイバー攻撃は、「Qilin(キリン)」を名乗るロシア起源/ロシア語圏のRaaSとみられるハッカー集団が、犯行声明を出しています。Qilinは世界各国で同様の犯行を繰り返しており、製造業や医療機関など、社会インフラを担う企業も標的にしていることが報告されています。

ランサムウェアとは

今回の攻撃に使われたランサムウェアとは、感染した端末やサーバー内のデータを暗号化し、復旧のための身代金を要求するマルウェアのことです。近年では、暗号化に加え「金銭を払わなければ情報を公開する」と脅迫する「二重脅迫型」が主流になっています。

ランサムウェアに感染すると、業務停止や機密情報の流出、取引先への影響など甚大な被害が生じます。以前は大企業や医療機関、金融機関などが標的にされる事例が多くありましたが、現在では中小企業を標的とした事例も増えています。

ランサムウェアへの対策については、以下の記事で詳しく解説しています。あわせてお読みください。

ランサムウェア対策まとめ|感染時の対処や最新動向・事例も解説

侵入経路

警察庁によると、ランサムウェアは、VPN機器やリモートデスクトップの脆弱性を悪用して侵入する事例が全体の8割を占めることが報告されています。

具体的には、当該機器のID・パスワード等が安易であることや、アカウントが適切に管理されていなかったことが原因に挙げられています。また、不審メールのURLや添付ファイルをクリックしたことによる感染も報告されています。

アサヒグループHDのサイバー攻撃について、ランサムウェアの侵入経路は判明していませんが、上記のいずれかが侵入経路になっている可能性は高いと考えられます。

出典:「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」警視庁

アサヒグループHDの事例に学ぶサイバー攻撃対策

アサヒグループHDが受けたサイバー攻撃では、大きな被害・影響が発生しました。ここでは、今回の事例に学び、企業が取り組むべきサイバー攻撃対策について解説します。

対策①OSやソフトウェアのバージョンを最新に保つ

サイバー攻撃を防ぐためには、OSやソフトウェアを常に最新の状態へアップーデートすることが前提となります。

実際に、「OSやソフトウェアが最新の状態であれば防げた」というセキュリティインシデントの事例は多く確認されています。

企業としては、資産管理ソフトなどを導入し、脆弱性を残さない仕組みづくりをすることが重要になります。

対策②セキュリティシステムの強化

アサヒグループHDは、サイバー攻撃によって個人情報が漏えいした可能性があることを公表しています。

サイバー攻撃による情報漏えいリスクを低減するためには、認証システムの強化やネットワーク監視、ログ監視など全体的にセキュリティシステムを強化することが重要です。

また、近年ではサイバー攻撃の手口が高度化しているため、完全に防ぎきることは難しいと言われています。そのため、万が一に備えてデータを暗号化しておくことも有効な手段になります。

例えば、ペンタセキュリティが提供する暗号化ソリューション「D.AMO」を導入すれば、機密情報が漏えいするリスクを軽減できます。

データ暗号化については、以下の記事で詳しく解説しています。あわせてお読みください。

データ暗号化とは?仕組みや身近な例・サービスを選ぶポイントを解説

対策③BCP対策の強化

アサヒグループHDでは、サイバー攻撃によるシステム障害が長期化し、完全復旧までに時間を要しています。

システム障害は復旧に時間がかかるほど影響は大きくなるため、サイバー攻撃や自然災害などの有事に迅速に復旧するための対策(BCP対策)が重要になります。

今回のようなランサムウェアによる手口の場合、バックアップ先まで暗号化が及ぶことを避けるため、バックアップデータのオフライン保存やクラウドへの一方向バックアップなどの対策が有効になります。

また、迅速な復旧を実現するためにはバックアップを取得するだけではなく、バックアップの検証や復旧訓練を定期的に実施する必要があります。

対策④組織体制の強化

アサヒグループHDは、サイバー攻撃の発生直後、顧客データや機密情報の保護を最優先としてシステムを遮断しました。この初動対応は、比較的迅速だったと評価されています。

このように、企業が迅速な初動対応を行うためには、セキュリティインシデントが発生した際の報告フローや対応手順をあらかじめ計画しておくことが重要になります。

また、インシデント発生時に各部門がスムーズに連携できるよう組織体制を整えておくことも重要であり、専門の対応チーム(CSIRT)を設置する企業も増えています。

対策⑤セキュリティ教育の徹底

サイバー攻撃の侵入経路として、社員を狙った標的型攻撃メールも多く確認されています。近年では、巧妙に偽装された標的型攻撃メールも増えており、被害を防ぐためには定期的な訓練を実施する必要があります。

また、全従業員を対象としたセキュリティ教育を実施し、セキュリティ意識を向上させることで「人の脆弱性」を補うことも重要なサイバー攻撃対策になります。

サイバー攻撃による被害は他人事ではない

アサヒグループHDはサイバー攻撃によってシステム障害が発生し、今もなお影響は続いています。サイバー攻撃の被害件数は増加傾向にあり、特にランサムウェアによる被害は高い水準で推移しています。

そのため、サイバー攻撃による被害は決して他人事ではなく、企業の規模や業種を問わず被害を受ける可能性があります。

今回のアサヒグループHDの事例を契機に、組織としてのセキュリティ意識を高め、サイバー攻撃対策を強化していきましょう。