ランサムウェア攻撃は、世界中で深刻な被害をもたらすサイバー脅威のひとつとなっています。最近では、日本の大手エンターテインメント企業であるKADOKAWAがランサムウェア攻撃を受け、25万人以上の個人情報が漏えいするという事態に発展しました。この事件をきっかけに、サイバーセキュリティの重要性が再び注目されています。この記事では、KADOKAWAのランサムウェア被害を踏まえて、ランサムウェアの仕組みと被害を最小限に抑えるための具体的な対策について、詳しく解説します。

KADOKAWAランサムウェア事件の概要

2024年6月8日未明、KADOKAWAグループの複数のサービスにシステム障害が発生しました。これは、KADOKAWAの運営する動画配信サービス「ニコニコ動画」を中心としたサービス群を標的として、KADOKAWAデータセンター内のサーバーがランサムウェアを含む大規模なサイバー攻撃を受けたためです。被害の拡大を防ぐとともにデータを保全するため、同社は直ちにデータセンター内のサーバーをシャットダウンしました。このため、ニコニコを含むグループの複数のWebサイト、およびグループの基幹システムにも影響が及びました。

ニコニコへのサイバー攻撃の被害は、グループ全体に拡大し、多くのサービスで停止状態が続きました。特に売上規模の大きい出版事業の製造・物流機能の停止は打撃が大きかったと見られます。また、ランサムウェア攻撃により、25万人分の個人情報が流出しました。これには、取引先の契約書や従業員のアカウント情報、ニコニコ会員の個人情報、角川ドワンゴ学園の生徒や保護者らの個人情報が含まれていました。

KADOKAWAの2025年3月期通期連結業績では、サイバー攻撃の影響によって84億円の売上高減少、36億円の特別損失が見込まれ、特別損失はシステムの復旧費用に加え、ニコニコ関連サービスのクリエイター補償費用に充てるとのことです。

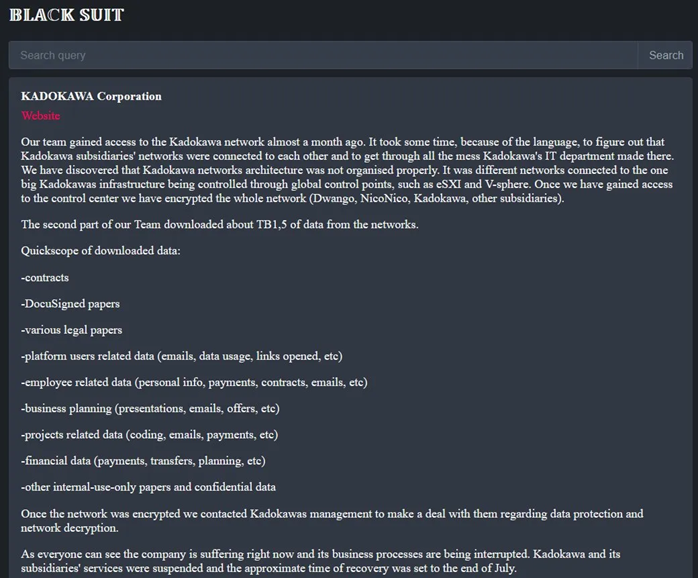

今回のKADOKAWAへのサイバー攻撃は、ランサムウェアを使ってサーバーを感染させ、データを盗み出して身代金を要求するロシア系のハッカー集団「BlackSuit(ブラックスーツ)」が関与していると推測されています。彼らは約1.5TBのKADOKAWAの社内データを盗み出し、その代償を要求しました。前述の個人情報流出は彼らの犯行で、盗んだ情報の約半分程度を闇サイトに流出させました。

|

日時 |

内容 |

|

| 6月8日 | 3:30頃 |

|

| 8:00以降 |

|

|

| 6月9日 |

|

|

| 6月10日 |

|

|

| 6月14日 |

|

|

| 6月22日 |

|

|

| 6月27日 |

|

|

| 6月28日 |

|

|

| 7月2日 |

|

|

| 7月3日 |

|

|

| 7月26日 |

|

|

| 7月29日 |

|

|

| 8月5日 |

|

|

外部に流出したKADOKAWAおよびニコニコの情報

- ニコニコのクリエイターの個人情報(氏名、住所、活動名、口座情報など)

- N中高、S高の在校生・卒業生・保護者・出願者・資料請求者のうち、一部の人々の個人情報(氏名、生年月日、学歴などの属性情報など)

- ドワンゴ全従業員の個人情報(氏名、生年月日、口座情報、人事情報など)

- 角川ドワンゴ学園の一部従業員および元従業員の個人情報

- 一部取引先との契約書

- ドワンゴの法務関連をはじめとした社内文書

ハッカー集団「BlackSuit(ブラックスーツ)」とは

KADOKAWAをハッキングした犯人は、ロシアに拠点を置くランサムウェア専門のハッカーグループ「BlackSuit」で、2023年ごろから活動が確認されています。彼らが使用しているランサムウェア「BlackSuit」を見てみると、「Royal」という別のハッカーグループが使うランサムウェアと類似していることから、Royalの派生組織と推測されています。

韓国のKISA(韓国インターネット振興院)でも変種ランサムウェアとして注目されており、韓国では2023年末に有名なスクリーンゴルフ会社であるゴルフゾーンがBlackSuitに襲われ、221万人の個人情報がダークウェブに流出しました。

ちなみに、彼らはKADOKAWAに攻撃を行い、交渉していた最中である6月19日、20日にも、米国の自動車ソフトウェア企業である「CDKグローバル」にランサムウェア攻撃を仕掛けていました。

ハッカー集団は通常、ランサムウェア攻撃を成功させた後、ランサムウェアで暗号化したり、個人情報を奪取したりする場合、復号ファイルや奪取情報の削除と引き換えにお金を要求し、応じない場合は放棄するか、あるいは個人情報をダークウェブに売って副次的な収益を得ます。しかし、BlackSuitは攻撃対象との交渉が不発に終わった場合、個人情報を売るのではなく、オープンソースでインターネットに公開し、自分たちの収益を放棄するのです。

BlackSuitがこのようなことをする理由は2つあり、ひとつめは自分たちのハッキングの実力を誇示して身代金額を上げること、ふたつめは自分たちが後に別のところでランサムウェア攻撃を仕掛け、交渉が順調でない場合、超強硬な対応をすることもあるという脅迫のためです。個人情報は、知っている人が多くなればなるほど危険度が高くなります。少数の人と取引するのではなく、すべての人に公開してしまったら、被害者の立場ではどうにかして流出を防ぎたいと思うでしょうから、そうすると要求できるお金が多くなり、同じグループ名でハッキングをするほど交渉費用を高くすることも可能なので、ただ個人情報を売るよりもこうする方が得だと考えているのかもしれません。

KADOKAWA事件から学ぶランサムウェア防止対策

今回のKADOKAWAのサイバー攻撃に関しては、フィッシングなどの攻撃により、従業員のアカウント情報が窃取されたことが根本原因であると推測されています。窃取された情報から社内ネットワークへ侵入されたことによって、ランサムウェアの実行と個人情報漏えいが発生してしまいました。

こういった被害を防ぐためには、ネットワークへの侵入を遮断する「事前対策」と、万が一情報が窃取されても読み取れないように暗号化しておく「事後対策」が有効です。

【事前対策】WAF(Web Application Firewall) の導入

攻撃者は、常に侵入の糸口となるアタックサーフェスを探っています。実際ランサムウェアの攻撃対象としても、公開Webサイトは、そうした第一段階の入口として最も容易な経路であり、手段になりえるとされています。こうしたWebサイトの不正アクセスの実態を把握して対策を実施するためには、WAF(Web Application Firewall)を導入し、攻撃を検知・遮断することが必要になります。

ペンタセキュリティの「Cloudbric WAF+」は、Webサイトの攻撃をリアルタイムに監視・ブロックすることで、Webアプリケーションを安定して保護します。また、クラウド型のサービスモデルであるため、実際のWAFの運用・監視を専門家に任せることで、一貫したセキュリティレベルを担保することが可能です。

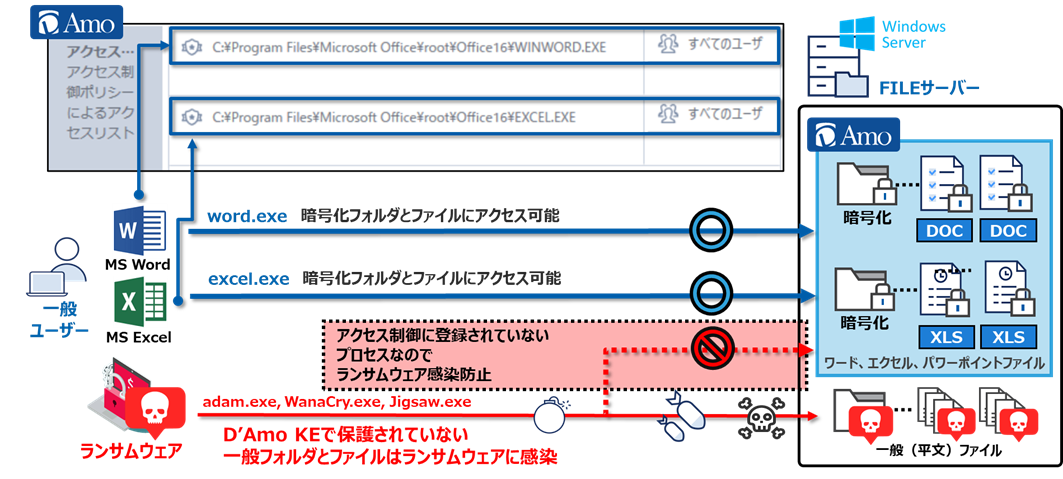

【事後対策】個人情報の暗号化とアクセス制御

ペンタセキュリティのデータ暗号化プラットフォーム「D’Amo DP」は、データベース内の重要な構造データをカラム単位で選択的に暗号化します。これにより、個人情報等のデータのみを暗号化することで、過度な暗号化処理によるパフォーマンスの低下を最小限に抑えます。また、暗号化データとして保護すべき情報を区分することで、攻撃者によるデータ自体へのアクセスを防御し、また盗み出しても使用できないようにします。つまり、データの暗号化により解読できなければ、たとえランサムウェアがアクセスしても、攻撃者にとって価値のあるデータを取得することができなくなります。

- DBMSにPlug-In(S/Wインストール)方式で、現在使用しているデータベース上の主要情報を選択的にカラム(列)単位で暗号化し、暗号化されたカラムに対するアクセスを、特定のアプリケーションや認証されたユーザーのみに制限することで、仮にランサムウェアに感染しても、不正に奪取したDBユーザー権限や外部プログラムからの重要データに対するアクセスを遮断します。

- コード番号等の文字配列が固定化されている場合、データの一部のみを暗号化する部分暗号化で、重要な意味をもつ情報だけを部分選択的に暗号化することも可能です。文字列に平文を維持することは、必要に応じて性能を維持しながらセキュリティを強化することができます。

- D’Amo KE管理者が指定したファイルとフォルダを簡単に暗号化し、ランサムウェアがアクセスできないようにアクセス制御を付加します。

- 管理者は、個人情報などの重要情報が含まれているフォルダを暗号化フォルダに指定した後、その暗号化フォルダにアクセス可能なプロセス(プログラム)を指定し、DBMSやバックアップツール等の正常な業務プログラムだけが暗号化フォルダにアクセスできるように設定が可能です。

- このような設定でランサムウェアがシステム内部に侵入したとしても、D’Amoの暗号化およびアクセス制御で保護されたフォルダは、外部の不正プログラムからはアクセスできないため、ランサムウェアが実行された場合においても、サーバー上のファイルは、安全に保護されます。

ランサムウェアへの対策については、以下の記事でも詳しく解説しています。あわせてお読みください。

「ランサムウェア対策まとめ|感染時の対処や最新動向・事例も解説」

まとめ

KADOKAWAへのランサムウェア攻撃により、25万人分の個人情報が流出し、数カ月にも渡るサービス停止や売上減少といった事業継続が危ぶまれる事態となってしまいました。ランサムウェアをはじめとするサイバー攻撃に対しては、適切なセキュリティソリューションを導入するなど、あらかじめ対策を取っておくことが重要です。

D’Amoは、データ暗号化、鍵管理、詳細なアクセス制御、アクセス履歴とポリシーログの監査およびバックアップ機能を通じて、ランサムウェアによるデータの窃取やファイルの強制暗号化といった主要な攻撃を防止または最小限に抑えることができます。ランサムウェアはデータへのアクセスや暗号化を通じて被害を引き起こしますが、D’Amoの技術を適切に活用することで、これに効果的に対処し、ランサムウェアによるデータの損失やシステム停止を防ぐことが可能です。

<参考>

KADOKAWA Webサイト https://tp.kadokawa.co.jp

ドワンゴ Webサイト https://dwango.co.jp

ニコニコ Webサイト https://www.nicovideo.jp