ランサムウェアは、サイバー攻撃の中でも特に広く知られており、その定義を理解している人も増えてきました。しかし、マルウェアとの違いをわかりやすく正確に説明できるという人は意外と少ないのではないでしょうか。

そこで本記事では、マルウェアとランサムウェアの違いや関係性を解説し、両者に共通する対策方法についても併せて紹介します。

マルウェアとランサムウェアの関係性

マルウェアとランサムウェアの関係性のポイントは、以下の通りです。

- ランサムウェアはマルウェアの一種である

- マルウェアのうち、身代金を要求するものをランサムウェアと呼ぶ

- マルウェアにはウイルス、スパイウェア、ワーム、トロイの木馬などの種類があり、ランサムウェアはこれらが組み合わさって構成されていることが多い

次章以降では、マルウェアとランサムウェアの定義についてさらに詳しく解説します。

マルウェアの種類

マルウェアとは、悪意のあるソフトウェア(Malicious Software)の総称です。システムの破壊、データの窃取、不正アクセスなどに悪用される不正なプログラムやアプリケーションは、すべてマルウェアに分類されます。ランサムウェアの目的が「身代金の要求」で一貫しているのに対し、マルウェアは情報窃取、業務妨害、攻撃者の実力誇示など、さまざまな目的で使用されます。

マルウェアは、その動作や機能によっていくつかの種類に分類されます。ここでは代表的なものを紹介します。

①ウイルス

ウイルスは、自己増殖機能を持ち、他のファイルやプログラムに寄生するマルウェアです。感染したファイルが実行されることで拡散し、データの破壊やシステムの不具合を引き起こします。

広義にはマルウェア全体を指して「ウイルス」と呼ばれることもあります。データを破壊するものから、大量のポップアップを表示するだけの愉快犯的なものまで、さまざまな動作をするものが存在します。

②スパイウェア

スパイウェアは、ユーザーに気づかれないうちにコンピュータに侵入し、個人情報や機密データを取得・外部へ送信するマルウェアです。一見すると正規のソフトウェアのように動作しながら、アクセスしたWebサイトや入力した情報を密かに攻撃者に送信します。

その名の通り「スパイ」のように気づかれにくい仕組みであることが特徴です。

③ワーム

ワームは、ウイルスとは異なり、宿主となるプログラムを必要とせずに自己増殖ができるマルウェアです。ネットワークを介して感染を広げ、システムに過剰な負荷をかけたり、別のマルウェアをダウンロードさせたりするなどの被害を引き起こします。

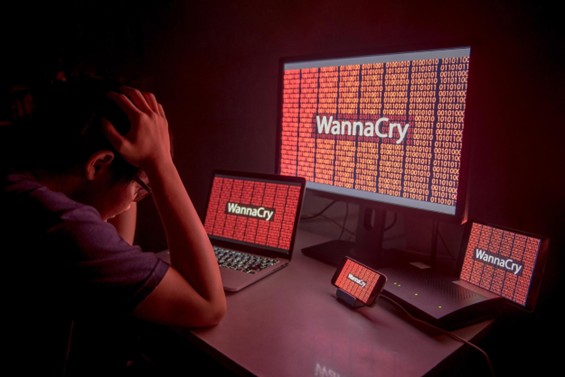

感染速度が非常に速いことが特徴で、世界中に高速で拡大した事例もあります。例えばランサムウェアで有名な「WannaCry」もワーム型ランサムウェアに該当します。

④トロイの木馬

トロイの木馬は、正規のソフトウェアを装ってユーザーにインストールさせ、不正な動作を実行するマルウェアです。この名前は、ギリシャ神話のトロイア戦争において、無害に見せかけて内部に潜入したエピソードに由来しています。

実際に正しい機能を提供しながら不正な活動をするものもあり、利用者が感染に気づきにくいことが特徴です。ユーザーに認識されないように侵入する点はスパイウェアと似ていますが、トロイの木馬の「不正な動作」は必ずしも情報の送信に限らない点でスパイウェアとは異なります。

ランサムウェアとは

ランサムウェアとは、コンピュータやネットワークに侵入し、データを暗号化、またはシステムをロックして使用不能にし、その復旧と引き換えに身代金(ランサム)を要求する悪意のあるソフトウェアです。特に有名なものとして「WannaCry」や「CryptoLocker」等が挙げられます。

ランサムウェアは、身代金の要求を目的にしたマルウェア全般を指すため、特定の攻撃手法や機能を指すものではありません。ウイルスやワーム、トロイの木馬等のさまざまな種別のマルウェアが組み合わさって、一つのランサムウェアとなっていることもあります。

マルウェアとランサムウェアへの対策

ここまでマルウェアとランサムウェアの違いや関係性を解説してきました。しかし、企業のセキュリティ担当者としては、個別に対策するのも大変なのでまとめて対策したいというのが本音でしょう。

ランサムウェアはマルウェアの一部のため、マルウェア対策をしておけば両方への対策になることもあります。そこで、ここからはマルウェアとランサムウェアの両方に有効な対策をご紹介します。

対策①定期的なソフトウェア・OSのアップデート(セキュリティパッチの適用)

マルウェアはOSやソフトウェアの脆弱性を突いて侵入することが多いため、ソフトウェアやOSを定期的にアップデートするだけでもセキュリティリスクを低減できます。逆に言うと、古いバージョンやセキュリティパッチ未適用状態で利用しているソフトウェアは、ターゲットになりやすいです。

主な対策:

- 自動更新の有効化:OSやソフトウェアの自動更新を有効にし、常に最新の状態を維持しましょう。

- 脆弱性情報の確認:ベンダーの公式サイトやセキュリティ関連の情報を定期的にチェックし、常に最新の脆弱性情報を把握する運用体制を敷きましょう。これにより、セキュリティパッチの適用漏れが発生しにくくなり、ゼロデイ攻撃のリスクを下げることができます。

- EOL(サポート終了)製品の使用を避ける:サポートが終了した製品は、脆弱性が修正されないため、できるだけ早く代替製品に移行しましょう。

対策②フィッシング・標的型攻撃メールに対する教育・訓練

マルウェアはフィッシングメールや標的型攻撃メールをきっかけとして侵入するケースが多々あります。ニュースになるような大規模な個人情報流出やランサムウェア被害の中にも、標的型攻撃メールが起点となっているものが多数あります。

近年の標的型攻撃メールは、実在する企業名や職員名等を使って精巧な文面にしているので、慣れていないと見抜くことは困難です。

主な対策:

- 疑わしいメールの見極め方を周知する:差出人のメールアドレス(特にドメイン名)から正規のものか確認する、不自然な日本語や文法ミスがないかをチェックするといった習慣を全社員につけさせることで、不用意な添付ファイル・リンクの開封から感染するリスクを下げましょう。

- 定期的な訓練の実施:実際の標的型メールを模したものを訓練として全社員に送信し、開封してしまった社員に教育をすることで、標的型メールに対する警戒心や見抜く力を養います。

- メールセキュリティ対策の導入:メールのスキャンやURLのフィルタリング機能を備えたセキュリティソリューションを活用することで、フィッシング攻撃を未然に防ぐことができます。

対策③最小権限の原則の適用

「最小権限の原則(Principle of Least Privilege, PoLP)」とは、システムやデータへのアクセス権限を必要最小限に制限するセキュリティの考え方です。この原則を適用することで、万が一アカウントが乗っ取られた場合の被害を最小限に抑えられます。

主な対策:

- 管理者権限の制限:管理者権限を持つユーザーを最小限にし、通常の業務では一般ユーザー権限で作業するように徹底しましょう。

- アクセス制御の細分化:業務ごとに必要なデータやシステムへのアクセス権限を細かく定義・設定し、不必要なアクセスを防ぎます。

- 定期的な権限の見直し:定期的に権限を見直す運用を導入し、不要になった権限を削除したり、退職や異動で不要となったアカウントを削除したりすることで、アカウント乗っ取りのリスクを下げることができます。

対策④ウイルス対策ソフト・EDR(Endpoint Detection and Response)の導入

万が一マルウェアが侵入してしまった時に一番重要なことは、他の端末やシステムへの感染拡大を防ぐことです。そのためにも侵入を早期検知する仕組みを作ることが重要です。ウイルス対策ソフトやEDRを活用することで、リアルタイムでの脅威検知と対応が可能になります。

主な対策:

- ウイルス対策ソフトの導入:ウイルス定義の更新を自動化し、定期的なスキャンを行うことで、最新の脅威を含めて常に検出可能としておきましょう。

- EDRの導入:エンドポイント(PCやサーバー)での挙動を監視し、不審なアクティビティや未知のウイルスも検知できるEDRを導入しておきましょう。

ランサムウェアへの対策については、以下の記事でも詳しく解説しています。あわせてお読みください。

「ランサムウェア対策まとめ|感染時の対処や最新動向・事例も解説」

まとめ

マルウェアとランサムウェアの違いと対策について説明しました。今回マルウェア・ランサムウェアの共通の対策として紹介したものは、セキュリティ対策の中では基本の位置づけになります。これらを実施していない場合は、全体的にセキュリティ対策が万全でない可能性があるため、マルウェア・ランサムウェア以外の対策も含めて、「現状どこまで対策ができているか」をひと通り見直してみることをおすすめします。